Consigli e trucchi avanzati per una migliore privacy e sicurezza online

Con i social network e un sacco di posti dove trascorrere il tempo online è importante essere consapevoli misure di sicurezza che puoi prendere e quali insidie da evitare. Con la configurazione di scorta predefinita dei tuoi sistemi e browser, dovresti essere sicuro, ma se lo sei abbastanza sicuro dipende da quanto seriamente prendi la tua sicurezza e privacy online.

Il bisogno dell'ora è quello di andare oltre la semplice sicurezza misure e optare per tecniche avanzate per godere di un'esperienza online sicura, sicura e privata. Ecco alcune delle misure di sicurezza che dovresti conoscere e fai attenzione, per renderti più sicuro online.

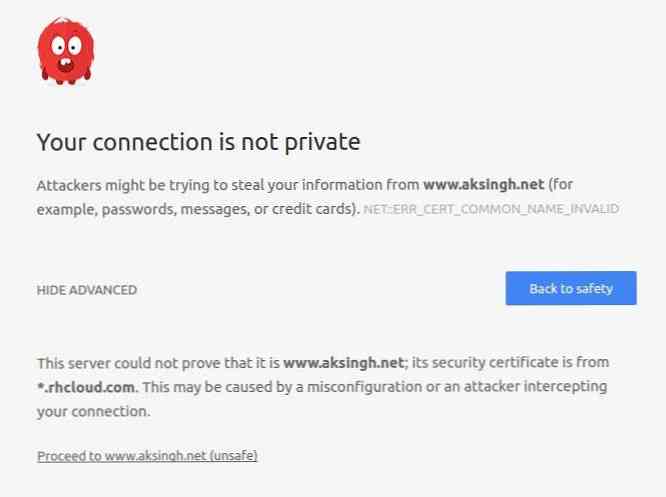

Controllare sempre i segni rivelatori

Ci sono alcuni segni rivelatori che indicano un problema o qualcosa di sospetto con un sito.

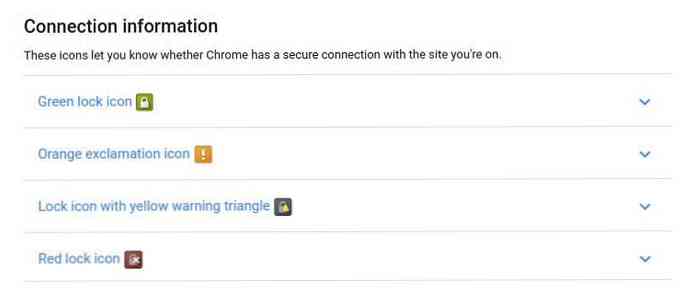

- Icone del lucchetto: Il lucchetto verde è buono ma qualsiasi altro colore (arancione, giallo o rosso) indica un problema.

- HTTPS nella barra degli indirizzi: HTTPS significa che il sito è su una connessione sicura (e al riparo da sguardi indiscreti). Entro gennaio 2017, Chrome etichetterà le connessioni HTTP come non sicure.

- Avvisi di phishing e malware: Tali avvisi forniti dal browser indicano che il sito non è sicuro da visitare e, in ogni caso, non deve essere visualizzato.

- Allegati sospetti nell'email: Le e-mail con allegati sospetti sono probabilmente spam e possono portare a attacchi di phishing

Questi sono gli indicatori che il sito Web o la pagina che stai visualizzando non sono sicuri / sicuri, noti per avere malware o sfruttati per uso malevolo come imbrogli, hacking nei loro dati, ecc. C'è anche il pericolo gestione dei dettagli di pagamento portando a potenziali furti o altri attacchi.

Non condividere informazioni con estranei o nuovi amici

Con l'uso crescente dei social network, corriamo il rischio di sovraccaricare ciò che non dovremmo. Se non stiamo attenti, ciò potrebbe portare a problemi di furto d'identità o casi di stalking. Se non hai familiarità con la privacy o le impostazioni di sicurezza, qui ci sono alcuni strumenti e post con suggerimenti che puoi usare per configurare le impostazioni della privacy nei più diffusi social network.

- Facebook: Controllo della privacy, Suggerimenti per la sicurezza, Nozioni di base sulla privacy, 5 Impostazioni sulla privacy di Facebook che dovresti sapere, Come utilizzare le impostazioni di privacy Mystifying di Facebook

- Twitter: Protezione dei tweet, suggerimenti sulla sicurezza dell'account, suggerimenti sulla privacy e sulla sicurezza di Twitter

- Google+: Come condividi informazioni, sicurezza di Google+, privacy e sicurezza

- LinkedIn: Impostazioni account e privacy, 5 modi per proteggere il tuo account LinkedIn, 6 consigli sulla sicurezza e sulla privacy per aiutarti a gestire l'attuale crisi di sicurezza di LinkedIn

Avere sempre indirizzi email alternativi

La vendita di indirizzi e-mail e dati personali è dilagante online, per non dire molto facile da consultare. Oltre a questi casi di hacking, anche l'esposizione dei dati dell'utente relativi agli account online. Qui è dove avere e-mail alternative possono essere utili.

L'utilizzo di una sola e-mail in tutto il mondo potrebbe consentire alle persone malintenzionate di entrare in contatto con l'e-mail per spam o furto di identità. È una buona idea avere un'e-mail alternativa, per inviare posta a estranei, iscriversi alla newsletter o compilare moduli su siti Web sconosciuti o non attendibili.

Questa seconda e-mail riceve tutto lo spam inevitabile o e-mail indesiderate mentre l'e-mail ufficiale rimane pulita e non esposta. Inoltre, puoi sempre inoltrare e-mail importanti dal secondo indirizzo all'email principale e imposta un filtro per mantenere quei messaggi in una cartella separata.

Basta aggiungere la seconda e-mail all'account della prima e-mail (usando SMTP) e inviare la posta come seconda e-mail direttamente dalla tua e-mail ufficiale. In questo modo tuo l'account di posta elettronica principale è ben organizzato, libero da spam e anche se non è necessario accedere a un altro account per eseguire attività meno sicure.

Per creare un account di posta laterale o temporaneo, puoi sempre utilizzare uno dei provider di posta elettronica più diffusi o rivolgersi a un provider di posta elettronica temporaneo / anonimo:

- Zoho Mail: Uno dei principali provider di posta elettronica in cui è possibile creare un account separato per l'emailing di terze parti [Informazioni su âÂ?  'Iscriviti per Zoho Mail]

- Mail AOL: Uno dei più vecchi e fidati provider di posta elettronica che consente di creare indirizzi e-mail e i loro alias [Informazioni su âÂ?  Crea un nome utente AOL]

- trashmail: Un provider di posta elettronica temporaneo super-facile che non ti chiede di registrare un indirizzo - devi solo usarlo [Informazioni | Usa Cestino automatico]

- HMA Anonymous Mail: Consente di creare un account e-mail scadente che non richiede alcuna informazione personale [Informazioni | Iscriviti per posta anonima]

Inoltre sono inclusi suggerimenti e tutorial per la gestione della tua casella di posta con più ID e-mail in una singola casella di posta per i provider di posta elettronica più diffusi:

- Come inoltrare le email in Gmail, Outlook e Yahoo Mail

- Come usare / configurare i filtri in Gmail, Outlook e Yahoo Mail

- Come inviare mail da indirizzi email diversi o secondari o utilizzando un alias in Gmail, Outlook e Yahoo Mail

Evita di accedere a account personali sul posto di lavoro

Tenere separati business e tempo libero è sempre una buona idea, soprattutto quando si tratta di account personali sul posto di lavoro. Evita di usare il tuo indirizzo e-mail personale al lavoro e mai accedere ad account privati come il tuo conto bancario mentre sei al lavoro.

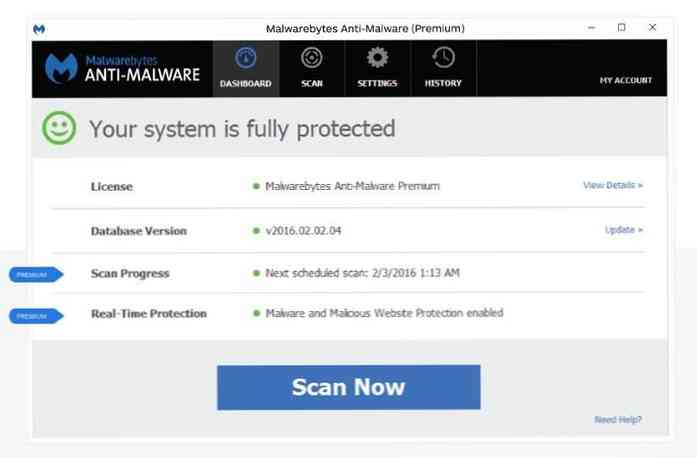

Se sei davvero tenuto ad accedere ai tuoi account personali per qualsiasi motivo, allora ricordati di farlo fare un controllo di sicurezza usando un anti-malware. Inoltre, se sei il proprietario o l'amministratore del tuo sistema e cerchi qualsiasi programma sospetto (anche se è difficile trovare facilmente un software di tracciamento perché è in gran parte nascosto).

Come soluzione alternativa, puoi sempre usa il tuo smartphone accoppiato con il pacchetto dati per inviare e-mail personali senza essere comunque rintracciati dal datore di lavoro. Se stai usando lo stesso sul WiFi del tuo datore di lavoro, allora considera l'utilizzo di Tor o di una VPN (discusso di seguito) o crittografare il contenuto della posta per sicurezza (discusso anche in seguito).

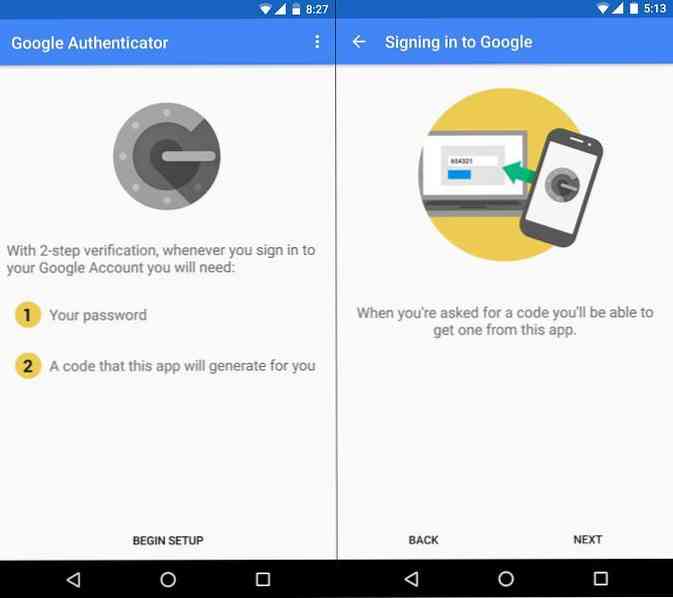

Abilita autenticazione a due fattori

L'autenticazione a due fattori è un meccanismo di sicurezza che richiede a seconda chiave o passphrase in aggiunta a parola d'ordine. Lo stesso è stato a lungo utilizzato da sistemi di sicurezza elevati (sotto forma di token hard RSA), ma ora viene generato e inviato tramite SMS o e-mail o generato utilizzando un'app intelligente.

L'autenticazione a due fattori impedisce ai ficcanaso di accedere ai tuoi account online, anche se in qualche modo mettono le mani sulle tue password. Tieni presente che non è supportato in tutti i siti Web o servizi, tuttavia molti provider famosi usufruiscono di questa funzione di sicurezza (vedi sotto).

- Google: Invia un codice di verifica a 6 cifre utilizzando un messaggio di testo o uno può generare lo stesso tramite la sua app Authenticator [Informazioni su | Scarica | Come attivare]

- Facebook: La sua meno conosciuta âAA??Login di approvazione'funzione invia un codice PIN di 6 cifre via SMS quando si tenta di accedere da una nuova macchina [Informazioni su | Come attivare]

Utilizzare Tor o un servizio VPN

Tor è un router di traffico online e crittografia, permettendo a tutti di credere che stai utilizzando il web da una posizione diversa e crittografando il tuo traffico salvaguardare da occhi indiscreti.

UN VPN è un crittografico del traffico per mascherare e proteggere i tuoi dati web in evitare il monitoraggio e la censura da hacker, datori di lavoro, ISP e governi.

Usando Tor o una VPN impedisce a terzi di monitorare le tue attività e ti tiene al sicuro da vari tipi di hack e attacchi. Entrambe le tecnologie instradare le sessioni Web all'interno di tunnel crittografati per salvaguardare la tua privacy.

Si può pensare a questo tunnel come a un cavo telefonico privato e autonomo tra te e la rete Tor o il provider VPN. Ciò garantisce che nessun'altra persona possa controllare o rintracciare le tue attività online o esaminare i tuoi dati.

Controlla qui sotto come scaricare e configurare facilmente Tor o le popolari VPN:

- Tor: Router peer-to-peer gratuito per gli amanti della privacy [Informazioni | Scarica | Come installare]

- CyberGhost: Servizio VPN popolare e gratuito conosciuto e affidabile per la sua qualità [Informazioni | Scarica | Come installare]

- Spotflux: Provider VPN gratuito con funzioni di compressione di Adblock e dati [Informazioni | Scarica | Come installare]

Cripta tutto

La crittografia configura i dati privati inclusi password, dati finanziari, immagini e video all'interno di contenitori protetti da password che funzionano come âAA??una scatola con un lucchetto'. Quella scatola chiusa può essere aperto solo da te e da altre parti autorizzate (con password). Ciò ti aiuterà a mantenere le tue comunicazioni private e quindi a evitare vari tipi di attacchi o furti.

Controlla qui sotto alcuni degli strumenti che aiutano a crittografare le tue e-mail, i messaggi istantanei, i documenti online, i dati sugli archivi cloud, ecc .:

- Tutanota: Ispirato al principio FOSS, offre un servizio di posta elettronica crittografato completamente gratuito, pronto all'uso [Informazioni | Iscriviti]

- Hushmail: Fornisce funzionalità di sicurezza avanzate per mantenere le tue e-mail sicure e protette (inclusi gli allegati) [Informazioni | Iscriviti gratis]

- ChatCrypt: Crittografa i tuoi messaggi, rendendoli leggibili solo dai partecipanti che hanno la stessa password segreta [Informazioni | Come funziona]

- Cyph: Un'applicazione di messaggistica in-browser gratuita con crittografia end-to-end integrata per avere conversazioni private crittografate [Informazioni | Come usare]

- DocSecrets: Un componente aggiuntivo per Google Documenti che crittografa le informazioni sensibili (come le password) e mette in risalto i testi segreti [Informazioni | Scarica | Come usare]

- Cryptomator: Uno strumento di crittografia gratuito lato client per crittografare i tuoi file prima di inviarli o archiviarli in qualsiasi spazio di archiviazione online Come usare | Scaricare]

- SecureGmail: Uno strumento gratuito di Streak per inviare messaggi crittografati utilizzando il tuo Gmail preferito (al ricevitore viene richiesta la password da leggere) [Informazioni su Come usare | Scaricare]

- Mailvelope: Uno strumento di crittografia della posta open source che funziona per Gmail, Outlook, Yahoo Mail e pochi altri [Informazioni | Scarica | Come usare]

Usa tracki - Ghostery: Ti protegge dai tracker sconosciuti e ti dà il potere di gestire i tuoi dati personali [Informazioni | Scaricare]

- scollegare: Supporta la navigazione e la ricerca private e impedisce a malware e adware di siti Web di tenere traccia delle tue attività [Informazioni | Scarica | Come usare]

- Adblock Plus: Blocca vari tracker, annunci fastidiosi, domini compromessi, pop-up e annunci video durante la navigazione sul Web [Informazioni | Scaricare]

- Privacy Badger: Blocca gli annunci di spionaggio e i tracker invisibili dal monitoraggio delle tue azioni online (e proviene da EFF) [Informazioni su Scaricare]

plugin ng-blocker

I plug-in track-blocker sono estensioni del browser che ti aiutano sbarazzarsi dei tracker online, agenzie pubblicitarie e altre organizzazioni che tracciano e alimentano i tuoi dati. Tali tracker registra ogni cosa che fai online (quali siti web visiti, quali ricerche fai, quali annunci fai clic, ecc.).

Ti consente di utilizzare plug-in di tracciamento o di blocco degli annunci nel browser navigare sul web in privato senza nessuno che controlla le tue attività online per profitti monetari. Anche riduce al minimo il tempo di caricamento della pagina e salva la larghezza di banda di Internet (per piccola percentuale, però).

Trova di seguito i link per scaricare e configurare tali plugin cross-browser e multipiattaforma:

Comprendi i cookie del browser

La maggior parte dei siti installa cookie nel browser, quali sono usato per tracciare la tua sessione dati e dati di accesso dell'utente a condizione che tu stia navigando nello stesso sito web.

Alcuni cookie sono utilizzati anche per tracciamento cross-site, servire adware e mostrare irritanti pop-up. Sfortunatamente, gli hacker possono dirottarli per ottenere l'accesso ai tuoi account registrati.

Installa strumenti di gestione dei cookie

Per impedire ai cookie di tracciare i tuoi dati o rivelare informazioni importanti, è necessario gestire i cookie utilizzando strumenti di gestione dei cookie.

Tali strumenti ti danno il controllo totale sui cookie nel browser: visualizza, gestisci o cancella / cancella. Archiviando i cookie corretti e cancellando tutti i cookie sospetti o sensibili (che contengono informazioni di accesso o dell'account), puoi essere sicuro che non comprometteranno la sicurezza dei tuoi dati o degli account registrati.

- Gestore dei cookie: Un componente aggiuntivo di Google Chrome che consente di aggiungere, modificare ed eliminare i cookie tramite la barra degli strumenti [Informazioni su Scaricare]

- Firebug: Un componente aggiuntivo per Firefox che gestisce i cookie nel tuo browser e aiuta a filtrarli ed eliminarli facilmente [Informazioni | Scarica | Come installare]

- IECookiesView: Uno strumento di terze parti che descrive tutti i cookie in Internet Explorer e ti assiste nella loro gestione [Informazioni | Scaricare]

Hai trovato utile proteggere la tua esperienza online? Conosci altri suggerimenti? Si prega di condividere le vostre conoscenze ed esperienze con noi attraverso la sezione commenti qui sotto.