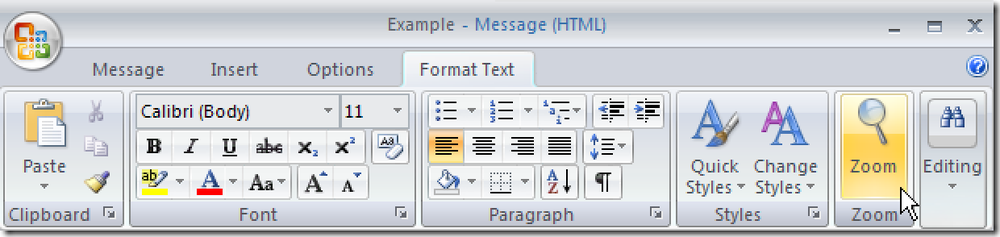

Zombie Crapware Come funziona la tabella binaria della piattaforma Windows

Poche persone hanno notato al momento, ma Microsoft ha aggiunto una nuova funzionalità di Windows 8 che consente ai produttori di infettare il firmware UEFI con crapware. Windows continuerà a installare e resuscitare questo software spazzatura anche dopo aver eseguito un'installazione pulita.

Questa funzionalità continua ad essere presente su Windows 10, ed è assolutamente mistificante il motivo per cui Microsoft darebbe così tanta potenza ai produttori di PC. Sottolinea l'importanza dell'acquisto di PC da Microsoft Store - anche l'esecuzione di un'installazione pulita potrebbe non eliminare tutti i bloatware preinstallati.

WPBT 101

A partire da Windows 8, un produttore di PC può incorporare un programma - un file .exe di Windows, in sostanza - nel firmware UEFI del PC. Questo è memorizzato nella sezione "Tabella binaria di Windows" (WPBT) del firmware UEFI. Ogni volta che Windows si avvia, controlla il firmware UEFI per questo programma, lo copia dal firmware sull'unità del sistema operativo e lo esegue. Windows stesso non fornisce alcun modo per impedire che ciò accada. Se il firmware UEFI del produttore lo offre, Windows lo eseguirà senza problemi.

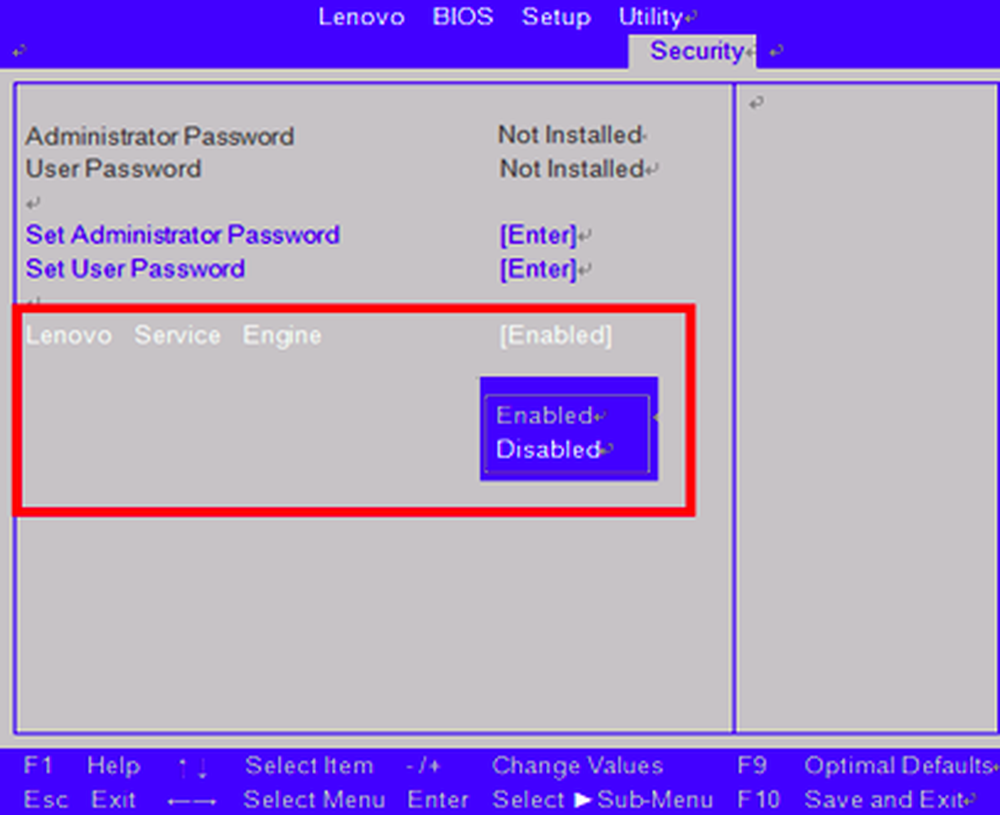

LSE di Lenovo e i suoi buchi di sicurezza

È impossibile scrivere su questa discutibile caratteristica senza notare il caso che l'ha portata all'attenzione del pubblico. Lenovo ha fornito una varietà di PC con qualcosa chiamato "Lenovo Service Engine" (LSE) abilitato. Ecco cosa afferma Lenovo è un elenco completo di PC interessati.

Quando il programma viene eseguito automaticamente da Windows 8, il Service Engine Lenovo scarica un programma denominato OneKey Optimizer e riporta una parte di dati a Lenovo. Lenovo installa servizi di sistema progettati per scaricare e aggiornare software da Internet, rendendo impossibile rimuoverli, che torneranno automaticamente dopo un'installazione pulita di Windows.

Lenovo è andato anche oltre, estendendo questa ombreggiata tecnica a Windows 7. Il firmware UEFI controlla il file C: \ Windows \ system32 \ autochk.exe e lo sovrascrive con la stessa versione di Lenovo. Questo programma viene eseguito all'avvio per controllare il file system su Windows, e questo trucco consente a Lenovo di far funzionare questo brutto lavoro anche su Windows 7. Ciò dimostra che il WPBT non è nemmeno necessario: i produttori di PC potrebbero semplicemente fare in modo che i loro firmware sovrascrivano i file di sistema di Windows.

Microsoft e Lenovo hanno scoperto una vulnerabilità di sicurezza importante con questa che può essere sfruttata, quindi Lenovo ha fortunatamente smesso di spedire PC con questa brutta spazzatura. Lenovo offre un aggiornamento che rimuoverà LSE dai PC notebook e un aggiornamento che rimuoverà LSE dai PC desktop. Tuttavia, questi non vengono scaricati e installati automaticamente, quindi molti - probabilmente i più colpiti PC Lenovo continueranno ad avere questa spazzatura installata nel loro firmware UEFI.

Questo è solo un altro problema di sicurezza dal produttore di PC che ci ha portato PC infetti da Superfish. Non è chiaro se altri produttori di PC abbiano abusato del WPBT in modo simile su alcuni dei loro PC.

Cosa dice Microsoft di questo?

Come nota Lenovo:

"Microsoft ha recentemente rilasciato linee guida sulla sicurezza aggiornate su come implementare al meglio questa funzionalità. L'utilizzo di LSE da parte di Lenovo non è coerente con queste linee guida e quindi Lenovo ha smesso di spedire i modelli desktop con questa utility e consiglia ai clienti con questa utility abilitata di eseguire un'utility "clean up" che rimuove i file LSE dal desktop. "

In altre parole, la funzione Lenovo LSE che utilizza il WPBT per scaricare junkware da Internet era consentita dalla progettazione e dalle linee guida originali di Microsoft per la funzionalità WPBT. Le linee guida sono state solo ora perfezionate.

Microsoft non offre molte informazioni a riguardo. C'è solo un singolo file .docx - nemmeno una pagina web - sul sito Web di Microsoft con informazioni su questa funzionalità. Puoi imparare tutto ciò che vuoi leggendo il documento. Spiega la motivazione di Microsoft per l'inclusione di questa funzionalità, usando come esempio un software antifurto persistente:

"Lo scopo principale di WPBT è di consentire la permanenza del software critico anche quando il sistema operativo è stato modificato o reinstallato in una configurazione" pulita ". Un caso d'uso per WPBT è di abilitare il software antifurto che è richiesto per persistere nel caso in cui un dispositivo sia stato rubato, formattato e reinstallato. In questo scenario, la funzionalità WPBT offre la possibilità per il software antifurto di reinstallarsi nel sistema operativo e continuare a funzionare come previsto. "

Questa difesa della funzione è stata aggiunta al documento solo dopo che Lenovo l'ha utilizzata per altri scopi.

Il tuo PC include il software WPBT?

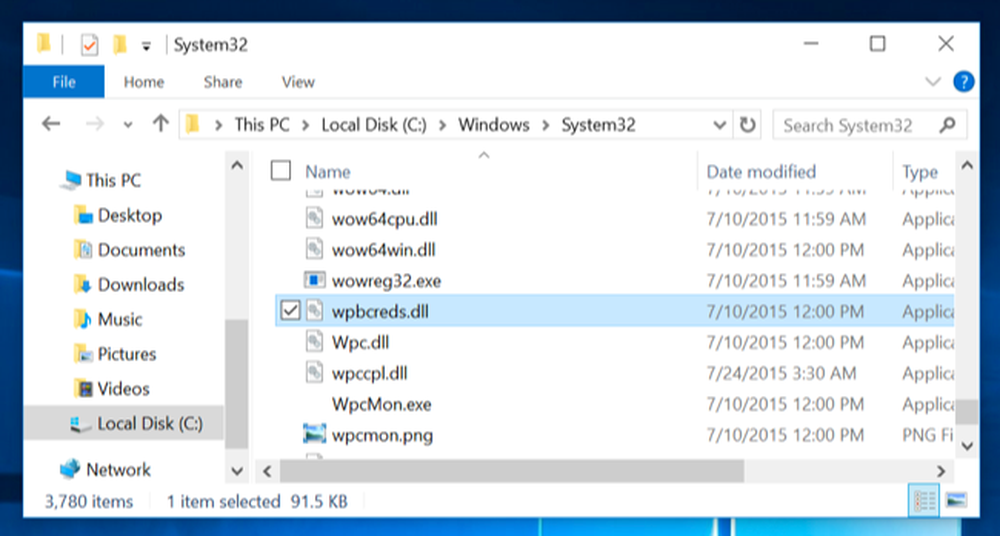

Su PC che utilizzano il WPBT, Windows legge i dati binari dalla tabella nel firmware UEFI e lo copia in un file chiamato wpbbin.exe all'avvio.

Puoi controllare il tuo PC per vedere se il produttore ha incluso il software nel WPBT. Per scoprirlo, apri la directory C: \ Windows \ system32 e cerca un file chiamato wpbbin.exe. Il file C: \ Windows \ system32 \ wpbbin.exe esiste solo se Windows lo copia dal firmware UEFI. Se non è presente, il produttore del PC non ha utilizzato WPBT per eseguire automaticamente il software sul PC.

Evitare WPBT e altri Junkware

Microsoft ha istituito alcune regole in più per questa funzione in seguito all'insuccesso di sicurezza irresponsabile di Lenovo. Ma è sconcertante che questa funzionalità esista anche in primo luogo - e soprattutto sconcertante che Microsoft lo fornisca ai produttori di PC senza chiari requisiti di sicurezza o linee guida sul suo utilizzo.

Le linee guida riviste istruiscono gli OEM a garantire che gli utenti possano effettivamente disabilitare questa funzione se non la desiderano, ma le linee guida di Microsoft non hanno impedito ai produttori di PC di abusare della sicurezza di Windows in passato. Testimoniare i PC di spedizione Samsung con Windows Update disabilitato perché è stato più semplice lavorare con Microsoft per assicurarsi che i driver corretti siano stati aggiunti a Windows Update.

Questo è un altro esempio dei produttori di PC che non prendono seriamente la sicurezza di Windows. Se hai intenzione di acquistare un nuovo PC Windows, ti consigliamo di acquistarne uno dal Microsoft Store, a Microsoft interessano davvero questi PC e assicura che non dispongano di software dannoso come il Superfish di Lenovo, Disable_WindowsUpdate.exe di Samsung, funzionalità LSE di Lenovo, e tutte le altre cianfrusaglie con cui un tipico PC potrebbe venire.

Quando abbiamo scritto questo in passato, molti lettori hanno risposto che questo non era necessario perché si poteva sempre eseguire un'installazione pulita di Windows per sbarazzarsi di qualsiasi bloatware. Beh, a quanto pare non è vero - l'unico modo sicuro per ottenere un PC Windows senza bloatware è da Microsoft Store. Non dovrebbe essere così, ma lo è.

Ciò che è particolarmente preoccupante per il WPBT non è solo il completo fallimento di Lenovo nel usarlo per sfruttare vulnerabilità di sicurezza e junkware in installazioni pulite di Windows. Ciò che è particolarmente preoccupante è che Microsoft fornisce funzionalità come questa ai produttori di PC in primo luogo, specialmente senza limiti o indicazioni adeguate.

Ci sono voluti anche diversi anni prima che questa funzionalità venisse notata anche nel mondo tecnologico più ampio, e ciò accadeva solo a causa di una sgradevole vulnerabilità della sicurezza. Chissà quali altre brutte funzionalità sono state introdotte in Windows per i produttori di PC da abusare. I produttori di PC stanno trascinando la reputazione di Windows attraverso il letame e Microsoft ha bisogno di metterli sotto controllo.

Immagine di credito: Cory M. Grenier su Flickr