Perché Linux consente agli utenti di rimuovere la directory di root?

La maggior parte delle volte, nessuno di noi compie volontariamente un'azione che interrompa letteralmente i nostri sistemi operativi e ci costringe a reinstallarli. Ma cosa succederebbe se un'azione del genere potesse facilmente verificarsi anche per caso da parte dell'utente? Il post di Q & A di SuperUser di oggi ha la risposta alla domanda di un lettore confuso.

La sessione di domande e risposte di oggi ci viene fornita per gentile concessione di SuperUser, una suddivisione di Stack Exchange, un raggruppamento di siti Web di domande e risposte basato sulla comunità.

La domanda

Il lettore SuperUser fangxing vuole sapere perché Linux consentirebbe agli utenti di rimuovere la directory radice:

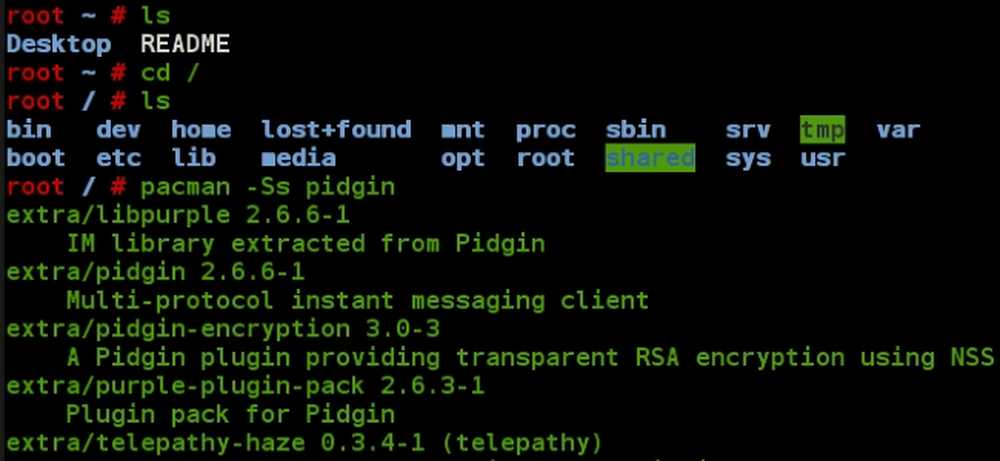

Quando ho installato Linux sul mio computer per la prima volta, mi è sempre piaciuto usare radice perché non ho bisogno di aggiungere sudo e inserisci la mia password ogni volta che eseguo un comando che richiede le autorizzazioni a livello di root.

Un giorno volevo solo rimuovere una directory e correre rm -rf /, quale "ha rotto" il mio sistema. Mi sono chiesto perché i progettisti di Linux non hanno bloccato un comando così pericoloso da essere gestito così facilmente.

Perché Linux consente agli utenti di rimuovere la directory principale?

La risposta

Il collaboratore di SuperUser Ben N ha la risposta per noi:

Perché dovrebbe impedirti di fare quello che vuoi con il tuo computer? Accesso come radice o usando sudo sta letteralmente dicendo alla macchina: "So quello che sto facendo". Impedire alle persone di fare cose dubbie di solito impedisce anche loro di fare cose intelligenti (come espresso da Raymond Chen).

Inoltre, esiste un motivo singolarmente valido per consentire a un utente di eseguire il torch della directory root: rimozione di un computer mediante la cancellazione completa del sistema operativo e del file system. (Pericolo! Su alcuni sistemi UEFI, rm -rf / può murare anche la macchina fisica.) È anche una cosa ragionevole da fare all'interno di una prigione di chroot.

Apparentemente, le persone hanno eseguito il comando accidentalmente al punto che è stata aggiunta una funzione di sicurezza. rm -rf / non fa nulla sulla maggior parte dei sistemi a meno che -no-preserve-radice viene fornito anche e non è possibile scriverlo per errore. Ciò aiuta anche a prevenire script di shell scritti male ma ben intenzionati.

Hai qualcosa da aggiungere alla spiegazione? Audio disattivato nei commenti. Vuoi leggere più risposte dagli altri utenti di Stack Exchange esperti di tecnologia? Controlla la discussione completa qui.

Credito immagine: Wikimedia Commons