Attenzione, le estensioni del tuo browser ti stanno spiando

Internet è esploso venerdì con la notizia che le estensioni di Google Chrome vengono vendute e iniettate adware. Ma il fatto poco conosciuto e molto più importante è che le tue estensioni ti spiano e vendono la tua cronologia di navigazione a società losche. HTG indaga.

TL; Versione DR:

- I componenti aggiuntivi del browser per Chrome, Firefox e probabilmente altri browser stanno monitorando ogni singola pagina visitata e inviando i dati a una società di terze parti che li paga per le tue informazioni.

- Alcuni di questi componenti aggiuntivi iniettano anche annunci nelle pagine che visiti, e Google lo consente specificamente per qualche motivo, purché sia "chiaramente divulgato".

- milioni di persone vengono seguite in questo modo e non ne hanno la minima idea.

Lo chiamiamo ufficialmente spyware? Beh ... non è proprio così semplice. Wikipedia definisce spyware come "Software che aiuta a raccogliere informazioni su una persona o organizzazione a loro insaputa e che può inviare tali informazioni a un'altra entità senza il consenso del consumatore". Ciò non significa che tutto il software che raccoglie dati sia necessariamente spyware, e non significa che tutto il software che invia i dati ai loro server è necessariamente spyware.

Ma quando lo sviluppatore di un'estensione si fa in quattro per nascondere il fatto che ogni singola pagina visitata viene archiviata e inviata a una società che li paga per quei dati mentre la seppellisce nelle impostazioni come "statistiche di utilizzo anonime", lì è un problema, almeno. Qualsiasi utente ragionevole supporterà che se uno sviluppatore vuole monitorare le statistiche di utilizzo, seguirà solo l'utilizzo dell'estensione stessa, ma è vero il contrario. La maggior parte di queste estensioni sta monitorando tutto ciò che fai tranne usando l'estensione. Stanno solo monitorando tu.

Questo diventa ancora più problematico perché lo chiamano "anonimo statistiche d'uso "; la parola "anonimo" implica che sarebbe impossibile capire a chi appartengono quei dati, come se stessero sfregando i dati da tutte le informazioni. Ma loro non lo sono. Sì, certo, stanno usando un token anonimo per rappresentare te piuttosto che il tuo nome completo o la tua e-mail, ma ogni singola pagina che visiti è legata a quel token. Per tutto il tempo in cui è installata l'estensione.

Tieni traccia della cronologia di navigazione di chiunque abbastanza a lungo e riesci a capire esattamente chi sono.

Quante volte hai aperto la tua pagina profilo Facebook, o Pinterest, Google+ o altra pagina? Hai mai notato in che modo l'URL contiene il tuo nome o qualcosa che ti identifica? Anche se non hai mai visitato nessuno di questi siti, capire chi sei è possibile.

Non so voi, ma la mia cronologia di navigazione è il mio, e nessuno dovrebbe avere accesso a questo, tranne me. C'è un motivo per cui i computer hanno password e tutti quelli con più di 5 anni sanno di cancellare la cronologia del browser. Quello che visiti su internet è molto personale, e nessuno dovrebbe avere l'elenco delle pagine che visito tranne me, anche se il mio nome non è specificamente associato alla lista.

Non sono un avvocato, ma le norme del programma per gli sviluppatori di Google per le estensioni di Chrome specificano specificamente che a uno sviluppatore di estensioni non dovrebbe essere consentito pubblicare alcuna delle mie informazioni personali:

Non autorizziamo la pubblicazione non autorizzata di informazioni private e riservate della persona, quali numeri di carte di credito, numeri di identificazione governativa, numeri di conducente e di altre licenze o qualsiasi altra informazione che non sia accessibile al pubblico.

Esattamente come la mia cronologia di navigazione non è un'informazione personale? Non è sicuramente accessibile al pubblico!

Sì, molte di queste estensioni inseriscono anche le inserzioni

Il problema è aggravato da un gran numero di estensioni che iniettano pubblicità in molte delle pagine che visiti. Queste estensioni stanno semplicemente inserendo i propri annunci ovunque scelgano casualmente per inserirli nella pagina, e devono solo includere una piccola porzione di testo che identifica da dove proviene l'annuncio, che la maggior parte delle persone ignorerà, perché la maggior parte delle persone non lo fa nemmeno guarda le pubblicità.

Ogni volta che si tratta di annunci, ci saranno anche cookie coinvolti. (Vale la pena notare che questo sito è supportato da pubblicità, e gli inserzionisti inseriscono cookie sul tuo disco fisso, proprio come ogni sito su Internet.) Non pensiamo che i cookie siano un enorme affare, ma se lo fai, sono piuttosto carini facile da gestire.

Le estensioni adware sono in realtà meno un problema, se ci credi, perché quello che stanno facendo è molto ovvio per gli utenti dell'estensione, che possono quindi iniziare un tumulto su di esso e provare a far fermare lo sviluppatore. Ci auguriamo vivamente che Google e Mozilla cambino le loro ridicole politiche per vietare questo comportamento, ma non possiamo aiutarli a ottenere il buon senso.

Il tracciamento, d'altra parte, è fatto in segreto, o è essenzialmente segreto perché cercano di nascondere ciò che stanno facendo in modo legale nella descrizione delle estensioni, e nessuno scorre fino alla fine del readme per capire se tale estensione è andando a rintracciare le persone.

Questa spionaggio è nascosta dietro il regolamento EULA e le norme sulla privacy

Queste estensioni sono "consentite" per attuare questo comportamento di tracciamento perché "lo rivelano" nella loro pagina di descrizione, o ad un certo punto nel pannello delle opzioni. Ad esempio, l'estensione HoverZoom, che ha un milione di utenti, dice quanto segue nella loro pagina di descrizione, in fondo:

Hover Zoom utilizza statistiche di utilizzo anonime. Questo può essere disabilitato nella pagina delle opzioni senza perdere alcuna caratteristica. Se si lascia abilitata questa funzione, l'utente autorizza la raccolta, il trasferimento e l'uso di dati di utilizzo anonimi, incluso, a titolo esemplificativo ma non esaustivo, il trasferimento a terzi.

Dove esattamente in questa descrizione spiega che stanno andando a tracciare ogni singola pagina visitata e inviare l'URL a una terza parte, che li paga per il tuo dati? In realtà, affermano ovunque che sono sponsorizzati tramite link di affiliazione, ignorando completamente il fatto che ti stanno spiando. Sì, è vero, stanno anche iniettando pubblicità dappertutto. Ma di quale ti preoccupi di più, un annuncio che compare in una pagina o che prende l'intera cronologia di navigazione e lo rimanda a qualcun altro?

Hover Zoom's Excuse Panel

Hover Zoom's Excuse Panel Sono in grado di cavarsela perché hanno una minuscola checkbox sepolta nel pannello delle opzioni che dice "Abilita statistiche di utilizzo anonime", e puoi disabilitare quella "funzionalità" - anche se vale la pena notare che è stata selezionata per default.

Questa particolare estensione ha avuto una lunga storia di cattivi comportamenti, risalendo da un po 'di tempo. Recentemente lo sviluppatore è stato sorpreso a raccogliere dati di navigazione Compreso forma dati ... ma è stato catturato anche l'anno scorso vendendo i dati su ciò che hai digitato in un'altra azienda. Hanno aggiunto una politica sulla privacy ora che spiega in modo più approfondito cosa sta succedendo, ma se devi leggere una politica sulla privacy per capire che sei stato spiato, hai un altro problema.

Per riassumere, un milione di persone sono state spiate da questa sola estensione. E questo è solo uno di queste estensioni - ci sono molte altre cose che fanno la stessa cosa.

Le estensioni possono cambiare le mani o aggiornare senza la tua conoscenza

Questa estensione richiede troppe autorizzazioni. Negare!

Questa estensione richiede troppe autorizzazioni. Negare! Non c'è assolutamente alcun modo di sapere quando un'estensione è stata aggiornata per includere lo spyware, e dal momento che molti tipi di estensioni hanno bisogno di un sacco di permessi per funzionare correttamente in primo luogo prima che si trasformino in pezzi di spycraft ad iniezione diretta, quindi hai vinto essere richiesto quando esce la nuova versione.

A peggiorare le cose, molte di queste estensioni sono cambiate nell'ultimo anno - e chiunque abbia mai scritto un'estensione è inondato di richieste di vendere la propria estensione a individui ombrosi, che poi ti contagiano con pubblicità o ti spiano. Dal momento che le estensioni non richiedono nuove autorizzazioni, non avrai mai l'opportunità di scoprire quali hanno aggiunto il tracciamento segreto a tua insaputa.

In futuro, ovviamente, dovresti evitare di installare estensioni o addons interamente o essere molto attento a quali installare. Se chiedono permessi a tutto sul tuo computer, devi fare clic sul pulsante Annulla ed eseguire.

Codice di tracciamento nascosto con un interruttore di abilitazione remota

Ci sono altre estensioni, in effetti, una tonnellata di queste, che hanno il codice di tracciamento completo incorporato - ma quel codice è attualmente disabilitato. Queste estensioni eseguono il ping sul server ogni 7 giorni per aggiornare la loro configurazione. Questi sono configurati per inviare ancora più dati - calcolano esattamente per quanto tempo hai ciascuna scheda aperta e per quanto tempo spendi su ciascun sito.

Abbiamo testato una di queste estensioni, denominata Autocopy Original, inducendola a pensare che il comportamento di tracciamento doveva essere abilitato e siamo stati in grado di vedere immediatamente una tonnellata di dati inviati ai loro server. C'erano 73 di queste estensioni nel Chrome Store e alcune nell'archivio dei componenti aggiuntivi di Firefox. Sono facilmente identificabili perché provengono tutti da "wips.com" o "wips.com partner".

Ti stai chiedendo perché siamo preoccupati per il codice di monitoraggio che non è ancora abilitato? Perché la loro pagina di descrizione non dice una parola sul codice di tracciamento - è sepolto come una casella di controllo su ciascuna delle loro estensioni. Quindi le persone stanno installando le estensioni assumendo che provengano da un'azienda di qualità.

Ed è solo una questione di tempo prima che il codice di monitoraggio sia abilitato.

Indagare su questa spionaggio dell'estensione spettrale

La persona media non saprà mai nemmeno che questo spionaggio sta succedendo, non vedrà una richiesta a un server, non avrà nemmeno un modo per dire che sta accadendo. La stragrande maggioranza di quei milioni di utenti non sarà influenzata in alcun modo ... tranne che i loro dati personali sono stati rubati da sotto di loro. Quindi come lo capisci da solo? Si chiama Fiddler.

Fiddler è uno strumento di debug web che funge da proxy e memorizza nella cache tutte le richieste in modo da poter vedere cosa sta succedendo. Questo è lo strumento che abbiamo usato: se vuoi duplicare a casa, installa una di queste estensioni di spionaggio come Hover Zoom e inizierai a visualizzare due richieste a siti simili a t.searchelper.com e api28.webovernet.com per ogni singola pagina che visualizzi. Se controlli il tag Inspectors vedrai un mucchio di testo con codifica Base64 ... infatti, è stato codificato in base64 due volte per qualche motivo. (Se vuoi il testo completo di esempio prima della decodifica, lo abbiamo nascosto in un file di testo qui).

Tracciano qualsiasi sito che visiti, anche quelli HTTPS

Tracciano qualsiasi sito che visiti, anche quelli HTTPS Una volta decodificato con successo quel testo, vedrai esattamente cosa sta succedendo. Restituiscono la pagina corrente che stai visitando, insieme alla pagina precedente e un ID univoco per identificarti e altre informazioni. La cosa molto spaventosa di questo esempio è che ero sul mio sito bancario al momento, che è crittografato SSL usando HTTPS. Esatto, queste estensioni ti stanno ancora rintracciando su siti che dovrebbero essere crittografati.

s = 1809 & md = 21 &pid = mi8PjvHcZYtjxAJ& Sess = 23112540366128090 & sub = cromo

& Q =https% 3A // secure.bankofamerica.com / login/sign-in/signOnScreen.go%3Fmsg%3DInvalidOnlineIdException%26request_locale%3Den-us%26lpOlbResetErrorCounter%3D0&hreferer=https%3A//secure.bankofamerica.com/login/sign-in/entry/signOn.go&prev=https%3A/ /secure.bankofamerica.com/login/sign-in/entry/signOn.go&tmv=4001.1&tmf=1&sr=https%3A//secure.bankofamerica.com/login/sign-in/signOn.go

Puoi scaricare api28.webovernet.com e l'altro sito nel tuo browser per vedere dove conducono, ma ti faremo risparmiare la suspense: in realtà sono reindirizzamenti per l'API per una società denominata Web simili, che è una delle tante aziende facendo questo tipo di tracciamento e vendendo i dati in modo che altre aziende possano spiare ciò che fanno i loro concorrenti.

Se sei un tipo avventuroso, puoi facilmente trovare lo stesso codice di monitoraggio aprendo la pagina chrome: // extensions e facendo clic sulla modalità sviluppatore, quindi su "Ispeziona visualizzazioni: html / background.html" o il testo simile che ti dice di ispezionare l'estensione. Questo ti permetterà di vedere quale estensione è in esecuzione tutto il tempo in background.

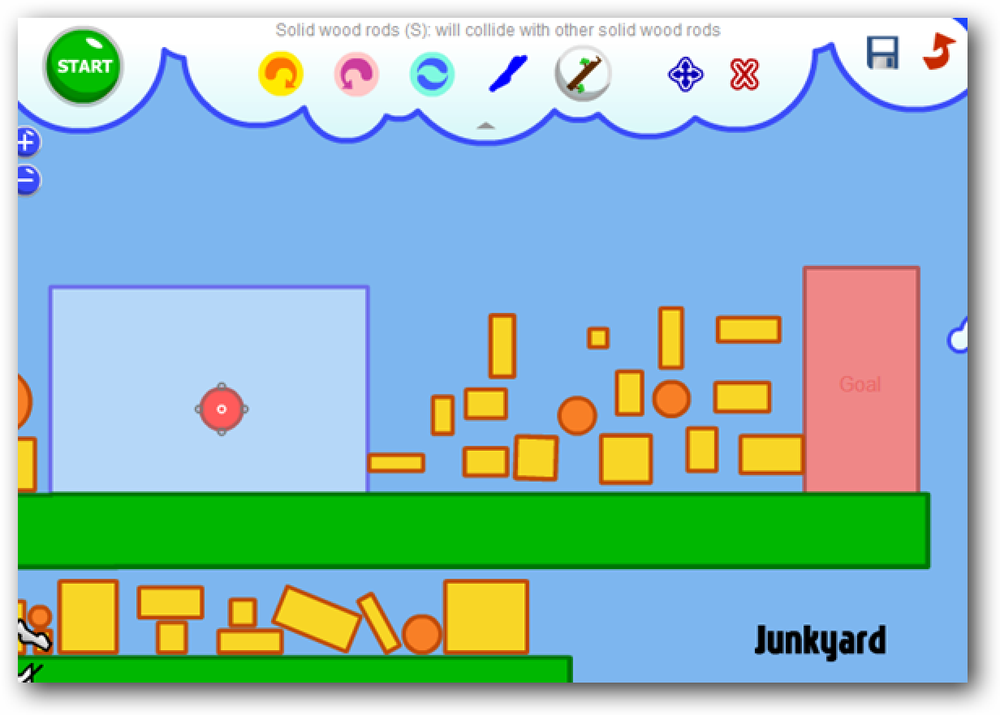

Quell'icona del bidone della spazzatura è tuo amico

Quell'icona del bidone della spazzatura è tuo amico Dopo aver fatto clic per ispezionare, vedrai immediatamente un elenco di file sorgente e tutti i tipi di altre cose che probabilmente saranno greche per te. Le cose importanti in questo caso sono i due file chiamati tr_advanced.js e tr_simple.js. Questi contengono il codice di tracciamento ed è sicuro dire che se vedi questi file all'interno di qualsiasi estensione, verrai spiato o sarai spiato ad un certo punto. Alcune estensioni contengono un codice di tracciamento diverso, ovviamente, quindi solo perché la tua estensione non ha quelle, non significa nulla. I truffatori tendono ad essere difficili.

(Nota che abbiamo inserito il codice sorgente per adattarlo alla finestra)

(Nota che abbiamo inserito il codice sorgente per adattarlo alla finestra) Probabilmente noterai che l'URL sul lato destro non è esattamente uguale a quello precedente. Il codice sorgente di monitoraggio effettivo è piuttosto complicato e sembra che ogni estensione abbia un URL di tracciamento diverso.

Prevenire un interno dall'aggiornamento automatico (avanzato)

Se hai un'estensione che conosci e di cui ti fidi e hai già verificato che non contiene nulla di male, puoi assicurarti che l'estensione non si aggiorni mai segretamente su di te con spyware - ma è davvero manuale e probabilmente non è quello che tu vorresti fare.

Se vuoi ancora farlo, apri il pannello Estensioni, trova l'ID dell'interno, quindi vai su% localappdata% \ google \ chrome \ Dati utente \ default \ Extensions e trova la cartella che contiene la tua estensione. Modifica la riga update_url in manifest.json per sostituire clients2.google.com con localhost. Nota: non siamo stati in grado di testare questo con un'effettiva estensione ancora, ma dovrebbe funzionare.

Per Firefox, il processo è molto più semplice. Vai alla schermata dei componenti aggiuntivi, fai clic sull'icona del menu e deseleziona "Aggiorna componenti aggiuntivi automaticamente".

Quindi, dove ci lascia questo??

Abbiamo già stabilito che un sacco di estensioni vengono aggiornate per includere il codice di tracciamento / spionaggio, l'iniezione di annunci e chissà cos'altro. Vengono venduti a società inaffidabili, o gli sviluppatori vengono acquistati con una promessa di soldi facili.

Una volta installato un componente aggiuntivo, non c'è modo di sapere che non includeranno lo spyware in futuro. Tutto quello che sappiamo è che ci sono molti add-on ed estensioni che stanno facendo queste cose.

Le persone ci hanno chiesto un elenco e, come abbiamo indagato, abbiamo trovato così tante estensioni che fanno queste cose, non siamo sicuri di poterne fare una lista completa. Aggiungeremo un elenco di essi sull'argomento del forum associato a questo articolo, in modo che possiamo far sì che la community ci aiuti a generare un elenco più grande.

Visualizza la lista completa o forniscici il tuo feedback