Imposta SSH sul tuo router per l'accesso sicuro al Web da qualsiasi luogo

La connessione a Internet da hotspot Wi-Fi, al lavoro o in qualsiasi altro luogo lontano da casa, espone i tuoi dati a rischi inutili. Puoi facilmente configurare il tuo router per supportare un tunnel sicuro e proteggere il traffico del tuo browser remoto - continua a leggere per vedere come.

Cos'è e Perché creare un tunnel sicuro?

Potresti essere curioso di sapere perché vorresti impostare un tunnel sicuro dai tuoi dispositivi al tuo router di casa e quali vantaggi potresti trarre da un simile progetto. Definiamo un paio di scenari diversi che coinvolgono l'utente che utilizza Internet per illustrare i vantaggi del tunneling sicuro.

Scenario uno: sei in un coffee shop usando il tuo laptop per navigare in Internet attraverso la loro connessione Wi-Fi gratuita. Data lascia il tuo modem Wi-Fi, viaggia attraverso l'aria non criptata al nodo Wi-Fi nel coffee shop e poi viene trasmesso a Internet più grande. Durante la trasmissione dal tuo computer a Internet più grande i tuoi dati sono spalancati. Chiunque abbia un dispositivo Wi-Fi nell'area può annusare i tuoi dati. È così dolorosamente facile che un motivato ragazzo di 12 anni con un laptop e una copia di Firesheep potrebbe strappare le tue credenziali per ogni genere di cose. È come se tu fossi in una stanza piena di altoparlanti solo in inglese, parlando in un telefono che parla cinese mandarino. Nel momento in cui qualcuno che parla cinese mandarino entra (lo sniffer Wi-Fi) la tua pseudo-privacy è in frantumi.

Scenario 2: sei in un coffee shop usando il tuo laptop per navigare nuovamente su Internet attraverso la loro connessione Wi-Fi gratuita. Questa volta hai stabilito un tunnel crittografato tra il tuo laptop e il tuo router di casa usando SSH. Il traffico viene instradato attraverso questo tunnel direttamente dal laptop al router di casa che funziona come server proxy. Questa pipeline è impenetrabile agli sniffer Wi-Fi che non vedrebbero altro che un flusso confuso di dati crittografati. Indipendentemente dalla bontà della struttura, dalla insicurezza della connessione Wi-Fi, i tuoi dati rimangono nel tunnel criptato e lo lasciano solo quando ha raggiunto la tua connessione Internet di casa ed esce su Internet più grande.

Nello scenario uno stai navigando a tutta apertura; nello scenario due puoi accedere alla tua banca o ad altri siti web privati con la stessa fiducia che faresti dal tuo computer di casa.

Anche se nel nostro esempio abbiamo utilizzato il Wi-Fi, è possibile utilizzare il tunnel SSH per proteggere una connessione hardline, ad esempio, avviare un browser su una rete remota e fare un buco attraverso il firewall per navigare liberamente come si farebbe sulla connessione domestica.

Sembra buono no? È incredibilmente facile da configurare, quindi non c'è tempo come il presente: è possibile avere il tunnel SSH attivo e funzionante nell'arco di un'ora.

Di cosa avrai bisogno

Esistono molti modi per configurare un tunnel SSH per proteggere la tua navigazione sul web. Per questo tutorial ci stiamo concentrando sulla creazione di un tunnel SSH nel modo più semplice possibile con il minimo sforzo per un utente con un router domestico e macchine basate su Windows. Per seguire insieme al nostro tutorial avrai bisogno delle seguenti cose:

- Un router che esegue il firmware modificato Tomato o DD-WRT.

- Un client SSH come PuTTY.

- Un browser Web compatibile con SOCKS come Firefox.

Per la nostra guida utilizzeremo Tomato ma le istruzioni sono quasi identiche a quelle che seguiresti per DD-WRT, quindi se stai utilizzando DD-WRT non esitare a seguirlo. Se non si dispone di firmware modificato sul router, consultare la nostra guida all'installazione di DD-WRT e Tomato prima di procedere.

Generazione di chiavi per il nostro tunnel crittografato

Anche se potrebbe sembrare strano saltare a destra per generare le chiavi prima ancora di configurare il server SSH, se avremo le chiavi pronte saremo in grado di configurare il server in un unico passaggio.

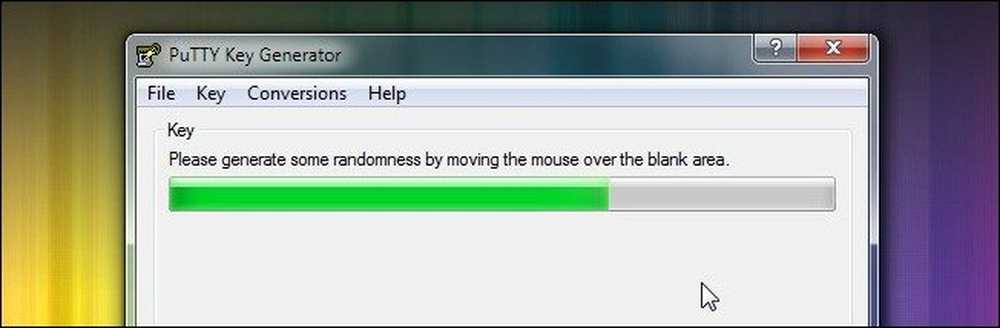

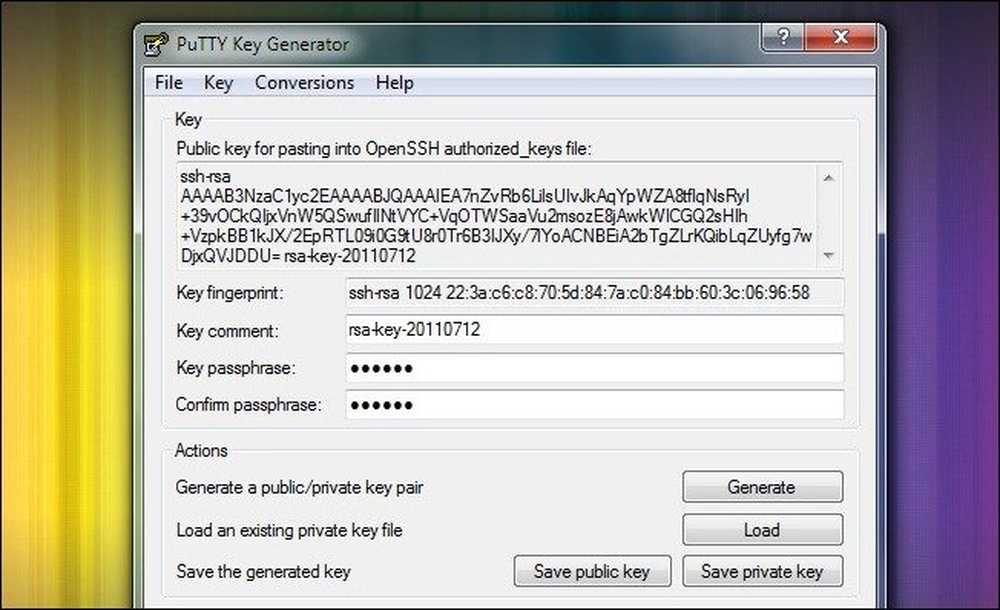

Scarica il pacchetto completo di PuTTY ed estrailo in una cartella a tua scelta. All'interno della cartella troverai PUTTYGEN.EXE. Avvia l'applicazione e fai clic Chiave -> Genera coppia di chiavi. Vedrai uno schermo molto simile a quello raffigurato sopra; muovi il mouse per generare dati casuali per il processo di creazione della chiave. Una volta che il processo è terminato, la finestra del generatore di chiavi PuTTY dovrebbe essere simile a questa; vai avanti e inserisci una password sicura:

Dopo aver inserito una password, andare avanti e fare clic Salva la chiave privata. Stash il file .PPK risultante da qualche parte sicuro. Copia e incolla il contenuto della casella "Chiave pubblica per incollare ..." in un documento TXT temporaneo per ora.

Se si prevede di utilizzare più dispositivi con il proprio server SSH (come un laptop, un netbook e uno smartphone) è necessario generare coppie di chiavi per ciascun dispositivo. Vai avanti e genera, password e salva le coppie di chiavi aggiuntive di cui hai bisogno ora. Assicurati di copiare e incollare ogni nuova chiave pubblica nel tuo documento temporaneo.

Configurazione del router per SSH

Sia Tomato che DD-WRT hanno server SSH integrati. Questo è fantastico per due motivi. In primo luogo, era un enorme problema telnet nel router per installare manualmente un server SSH e configurarlo. Secondo, perché stai usando il tuo server SSH sul tuo router (che probabilmente consuma meno energia di una lampadina), non devi mai lasciare il tuo computer principale solo per un server SSH leggero.

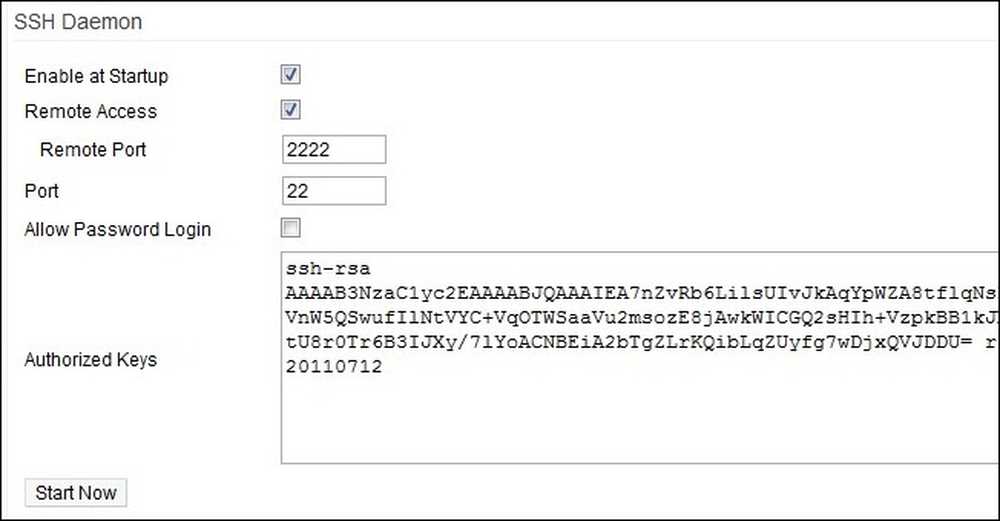

Aprire un browser Web su una macchina connessa alla rete locale. Passare all'interfaccia web del router, per il nostro router, un Linksys WRT54G con Tomato, l'indirizzo è http://192.168.1.1. Accedi all'interfaccia web e vai a Amministrazione -> Daemon SSH. Lì devi controllare entrambi Abilita all'avvio e Accesso remoto. È possibile modificare la porta remota se lo si desidera, ma l'unico vantaggio è che offusca marginalmente il motivo per cui la porta è aperta se qualcuno vi esegue la scansione. Deseleziona Consenti accesso tramite password. Non useremo una password per accedere al router da lontano, useremo una coppia di chiavi.

Incolla le chiavi pubbliche che hai generato nell'ultima parte del tutorial nel Chiavi autorizzate scatola. Ogni chiave dovrebbe essere la propria voce separata da un'interruzione di riga. La prima parte della chiave ssh-rsa è molto importante. Se non lo includi con ogni chiave pubblica, questi appariranno non validi sul server SSH.

Clic Avviare ora quindi scorrere verso il basso fino all'interfaccia in basso e fare clic Salvare. A questo punto il tuo server SSH è attivo e funzionante.

Configurazione del computer remoto per accedere al server SSH

Qui è dove avviene la magia. Hai una coppia di chiavi, hai un server attivo e funzionante, ma niente di tutto ciò ha alcun valore a meno che tu non sia in grado di connettersi in remoto dal campo e scavare nel tuo router. È ora di sbarazzarci del nostro fidato netbook che esegue Windows 7 e si mette al lavoro.

Innanzitutto, copia quella cartella PuTTY che hai creato sul tuo altro computer (o semplicemente scaricala ed estrai di nuovo). Da qui tutte le istruzioni sono focalizzate sul tuo computer remoto. Se hai eseguito il generatore di chiavi PuTTy sul computer di casa, assicurati di averlo spostato sul tuo computer portatile per il resto del tutorial. Prima di stabilirti dovrai anche assicurarti di avere una copia del file .PPK che hai creato. Una volta che hai estratto PuTTy e il .PPK in mano, siamo pronti a procedere.

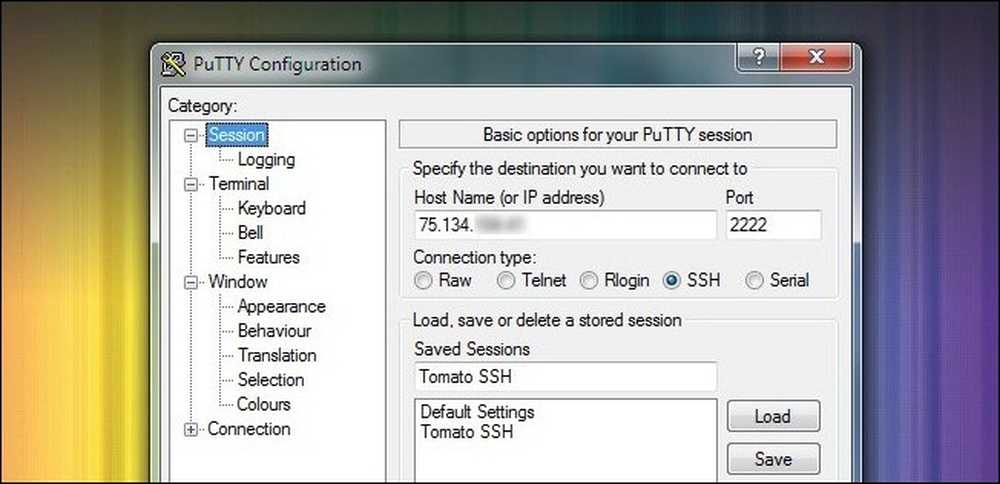

Avvia PuTTY. La prima schermata che vedrai è la Sessione schermo. Qui dovrai inserire l'indirizzo IP della tua connessione Internet di casa. Questo non è l'IP del tuo router sulla LAN locale, questo è l'IP del tuo modem / router visto dal mondo esterno. Puoi trovarlo guardando la pagina principale dello stato nell'interfaccia web del tuo router. Cambia la porta in 2222 (o qualsiasi cosa tu abbia sostituito nel processo di configurazione del demone SSH). Assicurarsi SSH è controllato. Vai avanti e dai un nome alla tua sessione in modo che tu possa salvarla per uso futuro. Abbiamo intitolato il nostro Tomato SSH.

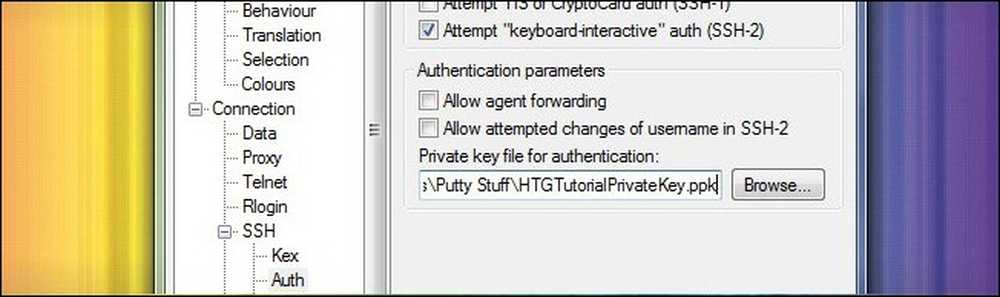

Navigare, attraverso il pannello di sinistra, fino a Connessione -> Aut. Qui è necessario fare clic sul pulsante Sfoglia e selezionare il file .PPK salvato e portato al computer remoto.

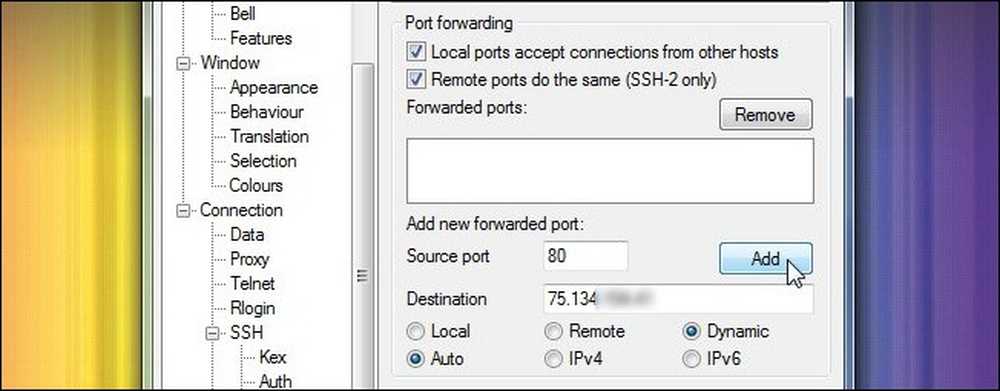

Mentre ci si trova nel sottomenu SSH, continuare fino a SSH -> Tunnel. È qui che configureremo PuTTY per funzionare come server proxy per il tuo computer portatile. Seleziona entrambe le caselle sotto Port forwarding. Sotto, nel Aggiungi nuova porta inoltrata sezione, inserire 80 per il Porta sorgente e l'indirizzo IP del tuo router per il Destinazione. Dai un'occhiata Auto e Dinamico quindi fare clic Inserisci.

Controlla che una voce sia comparsa nel file Porte inoltrate scatola. Naviga indietro sessioni sezione e fare clic Salvare di nuovo per salvare tutto il lavoro di configurazione. Ora fai clic Aperto. PuTTY avvierà una finestra di terminale. A questo punto potresti ricevere un avviso che indica che la chiave host del server non si trova nel registro. Vai avanti e conferma che ti fidi dell'host. Se sei preoccupato, puoi confrontare la stringa di impronte digitali che ti dà nel messaggio di avviso con l'impronta digitale della chiave che hai generato caricandola in PuTTY Key Generator. Dopo aver aperto PuTTY e fatto clic sull'avviso, dovresti vedere una schermata simile a questa:

Al terminale dovrai solo fare due cose. Al tipo di prompt di accesso radice. Al prompt della passphrase inserisci la password del tuo portachiavi RSA-questa è la password che hai creato pochi minuti fa quando hai generato la tua chiave e non la password del tuo router. La shell del router verrà caricata e il prompt dei comandi verrà completato. Hai formato una connessione sicura tra PuTTY e il tuo router di casa. Ora dobbiamo istruire le tue applicazioni su come accedere a PuTTY.

Nota: se si desidera semplificare il processo al prezzo di una leggera diminuzione della sicurezza, è possibile generare una coppia di chiavi senza password e impostare PuTTY per accedere automaticamente all'account root (è possibile attivare questa impostazione in Connetti -> Dati -> Accesso automatico ). Ciò riduce il processo di connessione PuTTY semplicemente aprendo l'app, caricando il profilo e facendo clic su Apri.

Configurare il tuo browser per connettersi a PuTTY

A questo punto dell'esercitazione il tuo server è attivo e funzionante, il tuo computer è collegato ad esso e rimane solo un passaggio. Devi dire alle importanti applicazioni di usare PuTTY come server proxy. Qualsiasi applicazione che supporti il protocollo SOCKS può essere collegata a PuTTY, come Firefox, mIRC, Thunderbird e uTorrent, solo per citarne alcuni, se non si è sicuri che un'applicazione supporti SOCKS per cercare nei menu delle opzioni o consultare la documentazione. Questo è un elemento critico da non trascurare: tutto il traffico non viene instradato tramite il proxy PuTTY per impostazione predefinita; esso dovere essere collegato al server SOCKS. Ad esempio, potresti avere un browser web in cui hai attivato SOCKS e un browser web in cui non hai - entrambi sullo stesso computer - e uno avrebbe crittografato il tuo traffico e non lo avresti.

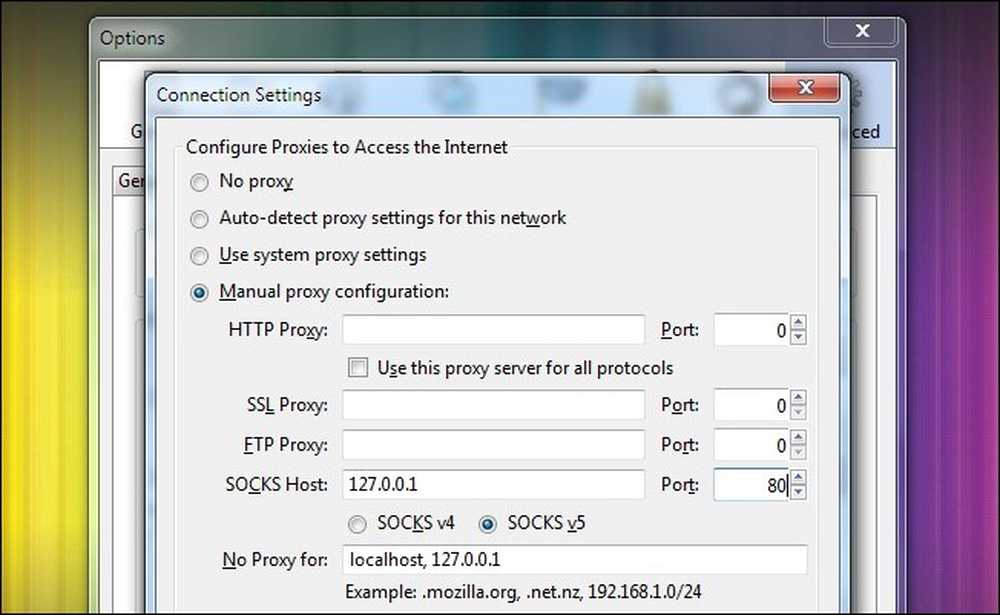

Per i nostri scopi vogliamo proteggere il nostro browser web, Firefox Portable, che è abbastanza semplice. Il processo di configurazione per Firefox si traduce praticamente in tutte le applicazioni per le quali è necessario inserire le informazioni SOCKS. Avvia Firefox e vai a Opzioni -> Avanzate -> Impostazioni. Dall'interno del Impostazioni di connessione menu, selezionare Configurazione del proxy manuale e sotto SOCKS Host plug in 127.0.0.1-ti stai collegando all'applicazione PuTTY in esecuzione sul tuo computer locale, quindi devi inserire l'IP dell'host locale, non l'IP del router come hai inserito finora in tutti gli slot. Impostare la porta su 80, e fare clic ok.

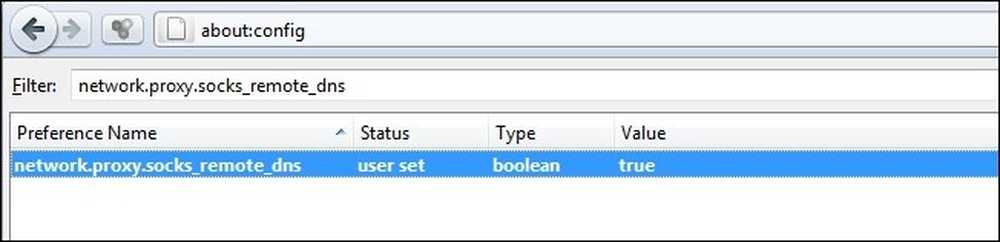

Abbiamo un piccolo piccolo tweak da applicare prima di essere pronti. Firefox, per impostazione predefinita, non instrada le richieste DNS attraverso il server proxy. Ciò significa che il tuo traffico sarà sempre crittografato, ma qualcuno che spiata la connessione vedrebbe tutte le tue richieste. Sapevano che eri su Facebook.com o Gmail.com ma non sarebbero stati in grado di vedere nient'altro. Se desideri instradare le tue richieste DNS attraverso il SOCKS, dovrai accenderlo.

genere about: config nella barra degli indirizzi, quindi fai clic su "Attento, lo prometto!" se ricevi un severo avvertimento su come puoi rovinare il tuo browser. Incolla network.proxy.socks_remote_dns nel Filtro: casella e quindi fare clic destro sulla voce per network.proxy.socks_remote_dns e Toggle a Vero. Da qui, sia la tua navigazione che le tue richieste DNS saranno inviate attraverso il tunnel SOCKS.

Anche se stiamo configurando il nostro browser per SSH in qualsiasi momento, potresti desiderare di cambiare facilmente le tue impostazioni. Firefox ha un'estensione pratica, FoxyProxy, che rende semplicissimo attivare e disattivare i server proxy. Supporta tonnellate di opzioni di configurazione come passare da un proxy all'altro in base al dominio in cui ti trovi, ai siti che stai visitando, ecc. Se vuoi essere in grado di disattivare facilmente e automaticamente il tuo servizio proxy in base al fatto che tu sia a casa o fuori, ad esempio, FoxyProxy ha coperto. Gli utenti di Chrome vorranno controllare Proxy Switchy! per funzionalità simili.

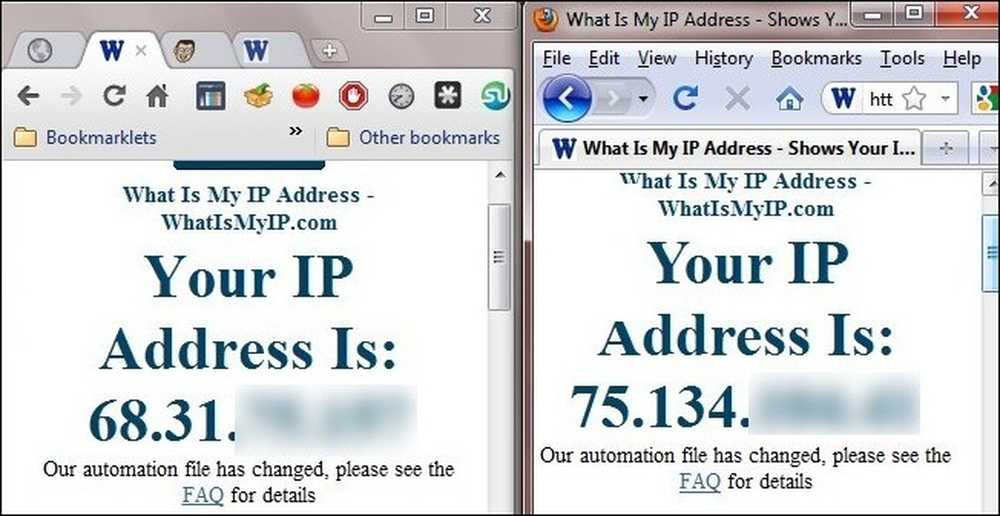

Vediamo se tutto ha funzionato come previsto, giusto? Per testare abbiamo aperto due browser: Chrome (visto a sinistra) senza tunnel e Firefox (visto a destra) appena configurato per utilizzare il tunnel.

Sulla sinistra vediamo l'indirizzo IP del nodo Wi-Fi a cui ci colleghiamo e sulla destra, grazie al nostro tunnel SSH, vediamo l'indirizzo IP del nostro router remoto. Tutto il traffico di Firefox viene instradato attraverso il server SSH. Successo!

Hai un consiglio o trucco per proteggere il traffico remoto? Usa un server SOCKS / SSH con una particolare app e ti piace? Hai bisogno di aiuto per capire come crittografare il tuo traffico? Ne sentiamo parlare nei commenti.