Gli utenti Apple si guardano da questo malware Usano MS Word per infettare macOS

Attacchi basati su macro derivante da documenti Microsoft Word dannosi sono esistito per un po 'ora come è ancora considerato uno dei modi più efficaci per compromettere una macchina Windows. Ora, sembra che questa forma di attacco si stia facendo strada anche sul Mac.

I ricercatori di sicurezza sono riusciti a identificare un simile attacco su un dispositivo Mac tramite un file Word intitolato "Alleati e Rivali statunitensi - Digest Trump's Victory - Carnegie Endowment for International Peace". Nascosto all'interno del file è una macro incorporata che può essere attivata se un utente apre il documento in un'applicazione Word che è stata configurata per consentire le macro.

Se l'utente decide di aprire il file nonostante l'avviso che lampeggia quando lo si apre, il file la macro incorporata procederà a verificare se il firewall di sicurezza LittleSnitch è in esecuzione. In caso contrario, la macro scaricherà un carico utile crittografato da securitychecking.org. Una volta completato il download, il la macro decritterebbe quindi il carico utile utilizzando una chiave codificata, seguita dall'esecuzione del payload.

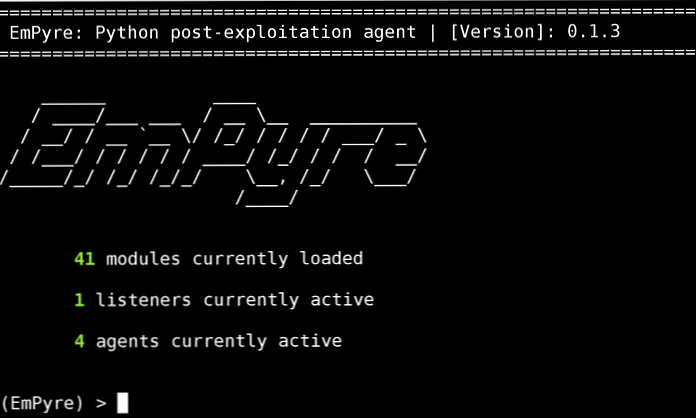

Secondo i ricercatori di sicurezza, il codice basato su Python trovato nella macro è quasi un copia diretta di un noto framework di exploit open source per Mac chiamato EmPyre. Mentre i ricercatori non sono in grado di mettere le mani sul carico utile che securitychecking.org stava servendo, i componenti di EmPyre significa che la macro potrebbe potenzialmente utilizzato per monitorare le webcam, rubare le password e le chiavi di crittografia memorizzate in un portachiavi e accedere alle cronologie di navigazione.

Questo file Word dannoso segna la prima volta che qualcuno ha tentato di farlo compromettere un Mac tramite l'abuso di macro. Mentre il malware non è particolarmente avanzato, non si può negarlo i macro sono ancora molto efficaci quando si tratta di compromettere una macchina. Gli utenti Mac dovrebbero probabilmente essere più vigili quando si tratta di file Word da ora in poi.

Fonte: Ars Technica